Linux入侵检测包括哪些?这五方面要知

Admin 2021-04-27 群英技术资讯 1142 次浏览

Linux入侵检测包括哪些?我们不能百分百保证服务器不会被入侵,因此为了降低被攻击造成的损失,了解Linux入侵知识及原理是有必要的,下面我们一起来学习一下Linux入侵检测的相关知识。

一、审计命令

在linux中有5个用于审计的命令:

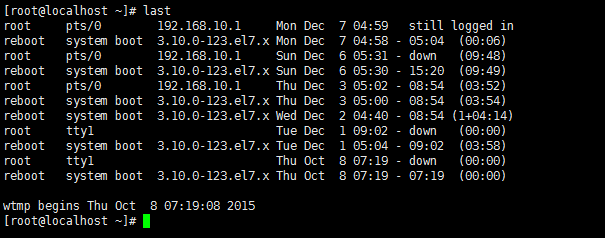

last:这个命令可用于查看我们系统的成功登录、关机、重启等情况;这个命令就是将/var/log/wtmp文件格式化输出。

lastb:这个命令用于查看登录失败的情况;这个命令就是将/var/log/btmp文件格式化输出。

lastlog:这个命令用于查看用户上一次的登录情况;这个命令就是将/var/log/lastlog文件格式化输出。

who:这个命令用户查看当前登录系统的情况;这个命令就是将/var/log/utmp文件格式化输出。

w:与who命令一致。

关于它们的使用:man last,last与lastb命令使用方法类似:bash/shell Code 复制内容到剪贴板

- last [-R] [-num] [ -n num ] [-adFiowx] [ -f file ] [ -t YYYYMMDDHHMMSS ] [name...] [tty...]

- lastb [-R] [-num] [ -n num ] [ -f file ] [-adFiowx] [name...] [tty...]

- who [OPTION]... [ FILE | ARG1 ARG2 ]

参数说明:

查看系统登录情况last:不带任何参数,显示系统的登录以及重启情况p1

只针对关机/重启使用-x参数可以针对不同的情况进行查看p2

只针对登录使用-d参数,并且参数后不用跟任何选项p3

显示错误的登录信息lastb

查看当前登录情况who、w

二、 日志查看

在Linux系统中,有三类主要的日志子系统:

1、连接时间日志: 由多个程序执行,把记录写入到/var/log/wtmp和/var/run/utmp,login等程序会更新wtmp和utmp文件,使系统管理员能够跟踪谁在何时登录到系统。(utmp、wtmp日志文件是多数Linux日志子系统的关键,它保存了用户登录进入和退出的记录。有关当前登录用户的信息记录在文件utmp中; 登录进入和退出记录在文件wtmp中; 数据交换、关机以及重启的机器信息也都记录在wtmp文件中。所有的记录都包含时间戳。)

2、进程统计: 由系统内核执行,当一个进程终止时,为每个进程往进程统计文件(pacct或acct)中写一个记录。进程统计的目的是为系统中的基本服务提供命令使用统计。

3、错误日志: 由syslogd(8)守护程序执行,各种系统守护进程、用户程序和内核通过syslogd(3)守护程序向文件/var/log/messages报告值得注意的事件。另外有许多Unix程序创建日志。像HTTP和FTP这样提供网络服务的服务器也保持详细的日志。

日志目录:/var/log(默认目录)

查看进程日志cat /var/log/messagesp4

查看服务日志cat /var/log/maillogp5

三、用户查看

Linux不同的用户,有不同的操作权限,但是所有用户都会在/etc/passwd /etc/shadow /etc/group /etc/group- 文件中记录;

查看详细

less /etc/passwd:查看是否有新增用户

grep :0 /etc/passwd:查看是否有特权用户(root权限用户)

ls -l /etc/passwd:查看passwd最后修改时间

awk -F: ‘$3==0 {print $1}’ /etc/passwd:查看是否存在特权用户

awk -F: ‘length($2)==0 {print $1}’ /etc/shadow:查看是否存在空口令用户

注:linux设置空口令:passwd -d username

四、进程查看

1、普通进程查看进程中我们一般使用ps来查看进程;man ps

ps -aux:查看进程

lsof -p pid:查看进程所打开的端口及文件

2、检查隐藏进程

ps -ef | awk ‘{print }’ | sort -n | uniq >1

ls /proc | sort -n |uniq >2

diff 1 2

注:以上3个步骤为检查隐藏进程

五、其他检查

1、检查文件

find / -uid 0 -print:查找特权用户文件

find / -size +10000k -print:查找大于10000k的文件

find / -name “…” -prin:查找用户名为…的文件

find / -name core -exec ls -l {} \;:查找core文件,并列出详细信息

md5sum -b filename:查看文件的md5值

rpm -qf /bin/ls:检查文件的完整性(还有其它/bin目录下的文件)

2、检查网络

ip link | grep PROMISC:正常网卡不应该存在promisc,如果存在可能有sniffer

lsof -i

netstat -nap:查看不正常端口

arp -a:查看arp记录是否正常

3、计划任务

crontab -u root -l:查看root用户的计划任务

cat /etc/crontab

ls -l /etc/cron.*:查看cron文件是变化的详细

ls /var/spool/cron/

检查后门对于linux的后门检查,网络上有一些公开的工具,但是在不使用这些工具的前提时,我们可以通过一些命令来获取一些信息。

首先就是检测计划任务,可以参考上面;第二:查看ssh永久链接文件:vim $HOME/.ssh/authorized_keys;第三:lsmod:检查内核模块;第四:chkconfig –list/systemctl list-units –type=service:检查自启;第五:服务后门/异常端口(是否存在shell反弹或监听)

其它:

ls /etc/rc.d

ls /etc/rc3.d

以上就是关于Linux入侵检测的介绍,做Linux入侵检测的时候能从这几方面入手,希望上述内容对大家有帮助。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:mmqy2019@163.com进行举报,并提供相关证据,查实之后,将立刻删除涉嫌侵权内容。

猜你喜欢

-

服务器安全防御怎样做?这六点要注意

服务器安全防御怎样做?现在只要涉及到互联网的企业,都离不开服务器.而近些年,网络攻击越来越多,为了确保互联网业务的正常、稳定开展,服务器的安全至关重要,因此对于运维管理人员来说,一定要做好服务器的安全防御,那么具体怎样做呢?下面这六点是需要注意的。

-

未授权访问漏洞有何影响,常见的有哪些?

未授权访问漏洞有何影响?一些朋友对于未授权访问漏洞不是很了解,未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户可以直接访问从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露。因此,做好防范是很重要的,下面我们来了解一下常见的未授权访问漏洞类型,对大家做好防范会有一定的帮助。

-

《CDN技术详解》这本书知识点介绍

《CDN技术详解》 - CDN知多少?

-

CDN内容分发网络技术是如何让网站访问更快的?

一文带你弄懂 CDN 技术的原理

-

跨站脚本攻击有几种,应该怎样做好防护?

跨站脚本攻击有几种?跨站脚本攻击也就是XSS攻击,是比较常见的攻击,主要有持久型跨站、非持久型跨站和DOM跨站这三种类型。那么我们该如何做好防护呢?下面我们一起来看看。

成为群英会员,开启智能安全云计算之旅

立即注册Copyright © QY Network Company Ltd. All Rights Reserved. 2003-2020 群英 版权所有

增值电信经营许可证 : B1.B2-20140078 粤ICP备09006778号 域名注册商资质 粤 D3.1-20240008